이번 글에서는 Piolink L4스위치와 FORTINET 방화벽을 이용하여 VPN-LB 구성을 만들어 볼 것입니다.

1. VPN-LB란?

VPN-LB는 말 그대로 VPN 장비를 부하분산(Load Balancing) 하는 기술입니다.

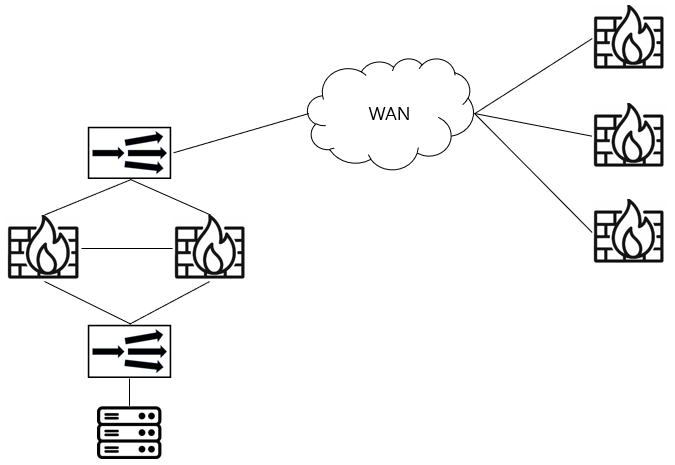

이번 글에서는 본사(Center) – 지사(Branch) 연결 모델을 기반으로 설명합니다.

기본적으로 FWLB(Firewall Load Balancing) 구성을 기반으로 하며, VPN-LB 기능을 활성화하여 IPsec으로 연결되는 지사들의 터널을 두 대의 방화벽에 분산해줍니다.

이를 통해 본사 방화벽의 부하를 균등하게 나눌 수 있습니다.

2. 장비 구성

- 방화벽(UTM) : Fortinet FortiGate 시리즈

- L4 스위치 : Piolink PAS-K 장비

요즘 대부분의 UTM 방화벽은 IPsec VPN을 기본 지원하기 때문에 FortiGate 장비를 활용합니다.

L4 스위치는 국내 벤더인 Piolink 사의 PAS-K 장비를 사용합니다.

3. 구성안

이번 구성에서는 L4 스위치 이중화를 하지 않는 단순 구조를 사용합니다.

만약 이중화를 적용하려면 다음과 같은 구성이 필요합니다.

내부 L4 스위치 2대 (방화벽 뒤쪽)

외부 L4 스위치 2대 (WAN과 연결)

4. VPN-LB 동작 원리

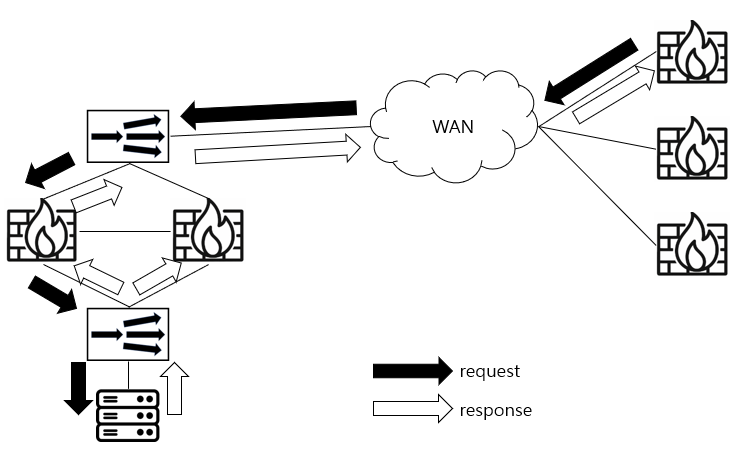

VPN-LB의 핵심 원리는 다음과 같습니다.

- 외부 L4 스위치가 지사에서 본사로 오는 VPN 터널 연결을 두 방화벽에 적절히 분산시킵니다.

- 본사 방화벽 두 대는 지사 방화벽들과 각각 IPsec 터널을 맺어 부하를 나눕니다.

- 본사 서버에 대한 서비스 트래픽은 이 터널을 통해 전달됩니다.

🔎 포인트

내부 L4 스위치는 일반적인 부하분산 방식으로만 패킷을 전달하면 안 됩니다.

예를 들어 1번 방화벽이 터널을 맺은 세션의 응답 패킷을 2번 방화벽으로 보내면, 2번 방화벽은 세션이 없어 패킷을 드랍(drop)합니다.

이를 방지하기 위해 내부 L4 스위치는 양쪽 방화벽에 동일한 패킷을 동시에 전달합니다.

그러면 세션을 가진 방화벽은 패킷을 처리해 지사로 보내고, 세션이 없는 방화벽은 패킷을 드랍합니다.

5. 방화벽 장애 시 동작

본사 방화벽 중 한 대에 장애가 발생하면 다음과 같이 동작합니다.

- L4 스위치가 장애를 감지하고 정상 상태의 방화벽으로만 패킷을 전달합니다.

- 지사 방화벽들은 기존에 장애가 난 방화벽과 맺었던 터널을 끊고, 정상 동작 중인 방화벽으로 자동 재연결합니다.

이를 통해 서비스가 중단되지 않고 VPN 터널이 유지됩니다.

✅ 요약

- FWLB + VPN-LB 조합으로 본사 방화벽의 부하를 효과적으로 분산할 수 있습니다.

- 내부 L4 스위치는 세션 유지 문제를 해결하기 위해 양쪽 방화벽에 패킷을 동시에 전달해야 합니다.

- 장애 상황에서도 자동으로 터널이 재연결되어 가용성이 높아집니다.

이 방식은 특히 다수의 지사 VPN 연결을 수용하는 본사 환경에서 효율적인 부하분산과 고가용성을 보장합니다.